WPA3는 이제 두 가지 새로운 유형의 공격으로부터 WiFi 네트워크를 보호합니다. WPA2에서 발견된 취약점으로 인해 표준화 기관은 새롭고 안전한 암호를 만들기 위해 노력했습니다.

이것이 WPA3가 라우터에 도착한 방법입니다. 그러나 이 표준은 또한 많은 취약점을 가지고 있었기 때문에 좋은 시작을 하지 못했습니다. 점차적으로 패치가 적용되었으며 두 가지 새로운 유형의 공격에 대한 새로운 보호 기능이 도입되었습니다.

시장에는 WiFi 6 및 WPA3가 탑재된 라우터가 점점 더 많이 있으며 가격은 이미 50달러 미만입니다. 작년에 출시된 마더보드, 노트북 및 휴대폰도 두 표준을 모두 지원합니다. WPA3 표준은 지속적으로 개선되고 있습니다.

따라서 2019년 12월 WPA3는 EAP-TLS, EAP-TTLS 또는 EAP-PEAP를 사용할 때 악의적 쌍둥이 공격을 패치하는 개선 사항의 첫 번째 주요 업데이트를 받았습니다. 2020년 12월에는 네트워크에서 활성화된 여러 공격에 대한 다른 새로운 기능이 포함되었습니다. 현재 표준이 보호하는 공격은 총 4가지이지만 WiFi Alliance는 그 중 두 가지만 자세히 설명했습니다.

OCV(운영 채널 검증)

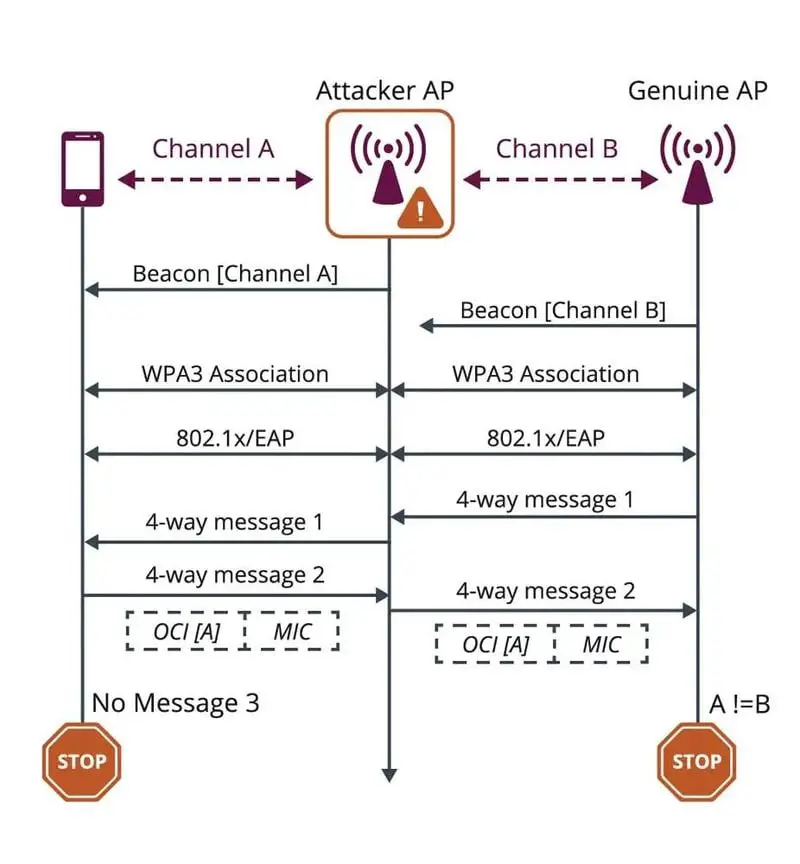

첫 번째는 OCV(Operating Channel Validation)입니다. 검증이 필요하지 않은 네트워크 검색 시스템을 이용하는 공격은 수년 동안 해커에 의해 사용되었습니다. KRACK 공격에 의해 악용된 속성 중 하나는 액세스 포인트와 장치가 통신에 사용할 수 있는 주파수, 대역폭 및 최대 전력을 알 수 있도록 하는 OCI(운영 채널 정보)였습니다. OCI 인증이 없으면 메시지 가로채기(man-in-the-middle) 공격이 수행될 수 있습니다.

따라서 WPA3에서는 메시지 가로채기(man-in-the-middle) 공격을 피하기 위해 OCI를 확인하는 운영 채널 유효성 검사를 도입합니다. 이미지에서 액세스 포인트(예: 라우터)에서 수신한 정보가 수신 중인 채널과 일치하지 않는 경우 확인이 중단되는 방법을 볼 수 있습니다. 덕분에 공격자는 메시지 가로채기 공격을 수행할 위치를 잡을 수 없습니다.

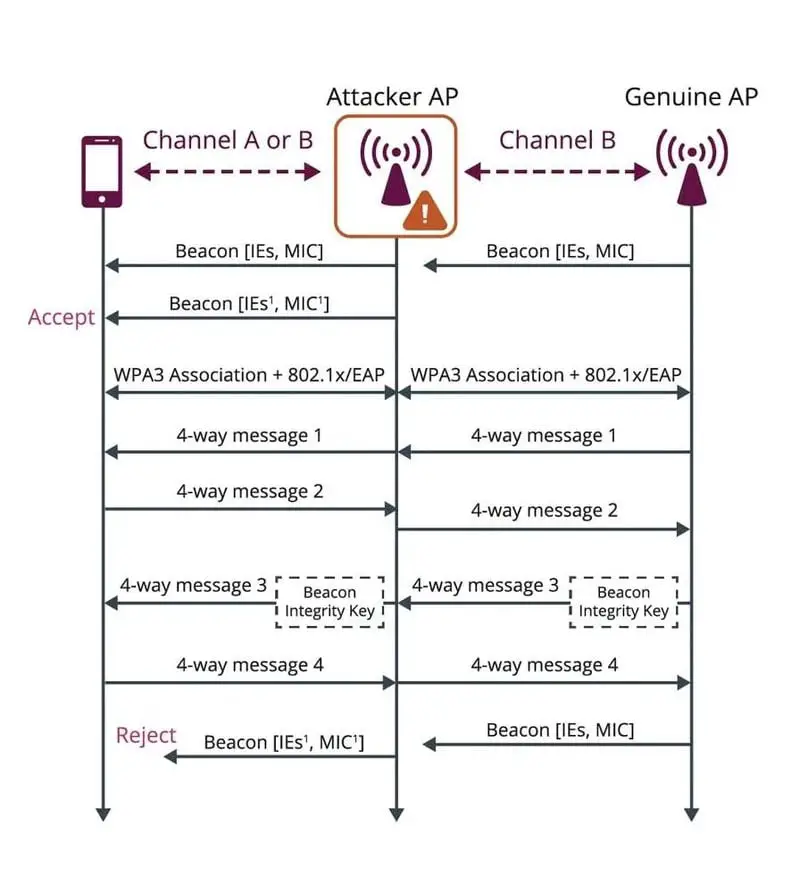

비콘 보호

두 번째 보호 기능은 비콘 보호라고 합니다. 이 보호 조치를 통해 액세스 포인트는 연결 프로세스 중에 클라이언트에 BIK(비컨 무결성 키)를 제공하고 전송되는 각 프레임에 무결성 검사 메시지를 추가합니다. 결과적으로 액세스 포인트와 연결된 클라이언트는 액세스 포인트에 도달하는 모든 작은 데이터 조각의 무결성을 확인할 수 있으므로 장치가 강제로 더 많은 전력을 사용하거나 속도를 줄이거나 채널을 변경하는 것과 같은 변조를 방지할 수 있습니다.

이러한 작은 개선으로 표준은 점점 더 안전하고 강력해지며 무차별 대입 공격에 의해 크랙되는 것을 피하기 위해 복잡하고 긴 암호가 필요한 WPA2로 수행할 수 있는 사전 공격에 맞서고 있습니다. 오늘날 그래픽 카드의 성능 또는 컴퓨팅 작업을 위해 서버를 고용할 가능성은 WPA2를 사용하는 경우 올바른 사전을 사용하면 10자 미만의 암호를 몇 시간 또는 며칠 만에 해독할 수 있음을 의미합니다.