많은 기업이 여전히 이메일을 통해 커뮤니케이션을 수행합니다. 전 세계적으로 이메일 사용자 수가 2025년까지 46억 명에 이를 것으로 예상되지만, 사이버 범죄자들은 이메일을 안전하지 않은 계정 사용에서 사회 공학에 이르기까지 공격을 시작하기 위한 가장 광범위한 공격 벡터로 계속 인식하고 있습니다.

원격 근무는 정부 기관을 표적으로 삼았습니다.

대유행으로 인한 2020년의 힘든 시기에 사이버 범죄자들은 기업이 취한 보안 조치를 우회하기 위해 점점 더 정교한 전술을 개발했습니다. 그들은 많은 기업과 정부 기관을 위협하고 공격했습니다. 작년에 이메일 보안과 관련된 위험이 증가한 가장 중요한 이유는 팬데믹 기간 동안 많은 기업이 원격 근무로 전환하면서 사이버 범죄자들이 가정 환경의 직원을 더 많이 표적으로 삼기 시작했기 때문입니다.

런던에 기반을 둔 사이버 보안 회사인 Keepnet Labs에서 작성한 2021년 이메일 취약점 보고서에 따르면 COVID-19 발생 이후 이메일을 통한 피싱, 멀웨어 및 랜섬웨어 공격이 증가했다고 밝혔습니다. 보고서는 또한 이러한 공격이 스팸 방지 필터, 방화벽, 샌드박스 및 기타 국경 보호 기술과 같은 회사 소유 이메일 보안 도구를 쉽게 우회할 수 있음을 보여줍니다.

받은 편지함에 도달하는 데 90% 이상 성공

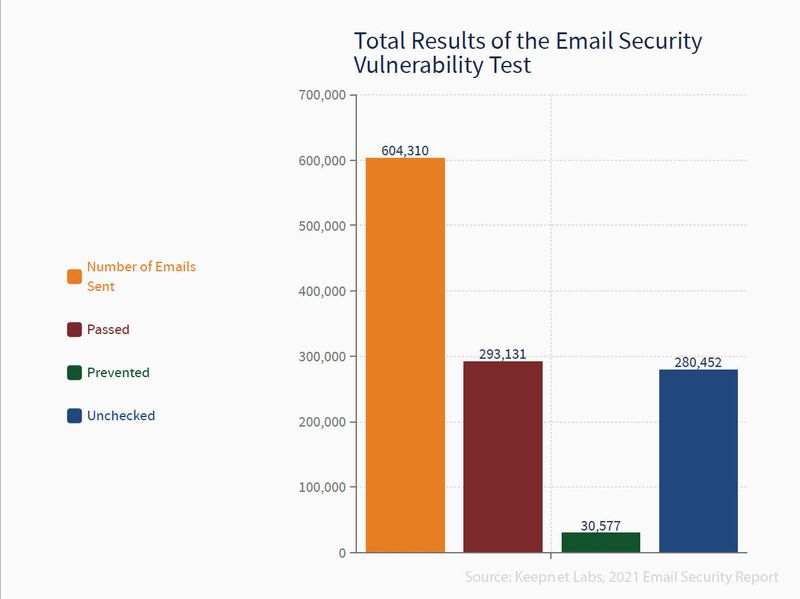

Keepnet은 이메일 기반 보안 취약점을 테스트하기 위해 604,310개의 이메일을 보냈습니다. 이메일의 90.56%가 대상 받은 편지함에 성공적으로 도달했지만 9.44%만이 고객의 보안 도구에 의해 차단되었습니다. 또한 280,452개의 이메일이 확인되지 않아 시스템이 악성 이메일이 받은 편지함에 도달했는지 감지하지 못했습니다.

2020년 이메일 보안에 대한 가장 큰 위협: ATP(Advanced Persistent Threat)

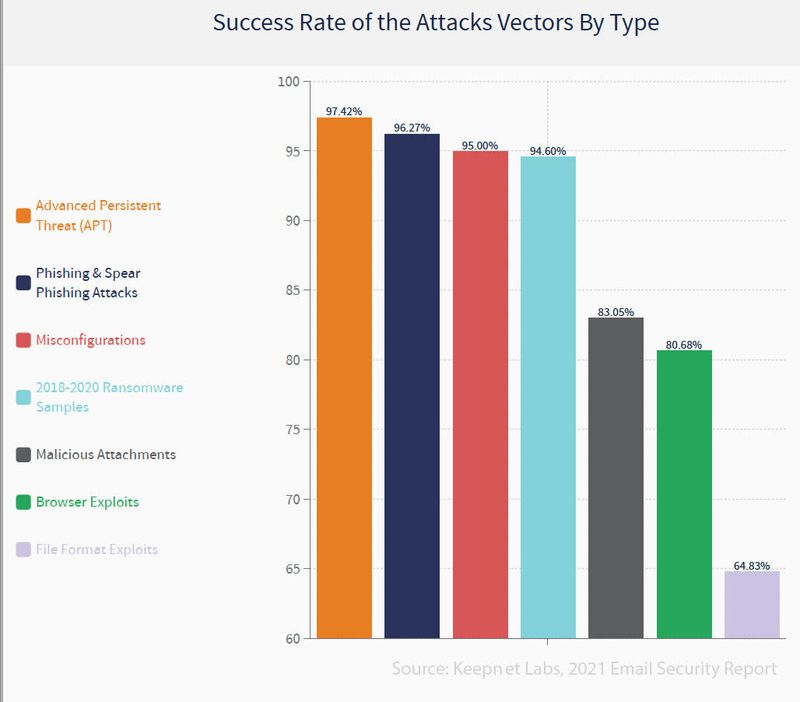

보안 기술을 우회하여 대상 받은 편지함에 도달하는 공격 유형의 성공률을 살펴보면 90% 이상의 성공률을 보이는 4가지 유형이 있으며 모두 보안을 우회하는 경우가 대부분입니다. 이 4가지 공격 유형과 성공률은 다음과 같습니다.

- 지능형 지속 위협(ATP)(97.42%),

- 피싱 및 스피어 피싱(96.27%)

- 보안 구성 오류(95%)

- 랜섬웨어 2018-2020 (94.60%)

Tech는 사이버 보안 측면에서 가장 실패한 부문으로 선정되었습니다.

보고서는 또한 이메일 공격에 직면하여 가장 실패한 부문을 식별했습니다. 기술, 컨설팅 및 금융 서비스는 이러한 공격에 대한 방어에서 가장 실패한 3개 부문이었고, 1위를 차지한 기술 부문은 솔루션 사용에서 얼마나 뒤쳐져 있는지를 보여주었습니다. 아래에서 가장 실패한 섹터 목록을 볼 수 있습니다.

- 기술

- 컨설팅

- 금융 서비스

- 교육

- 부동산

- 생명공학

- 서비스 부문

- 지주/그룹

- 의약품

- 출판

수신자의 40%가 ATP 테스트를 위해 보낸 이메일을 확인하지 않았습니다.

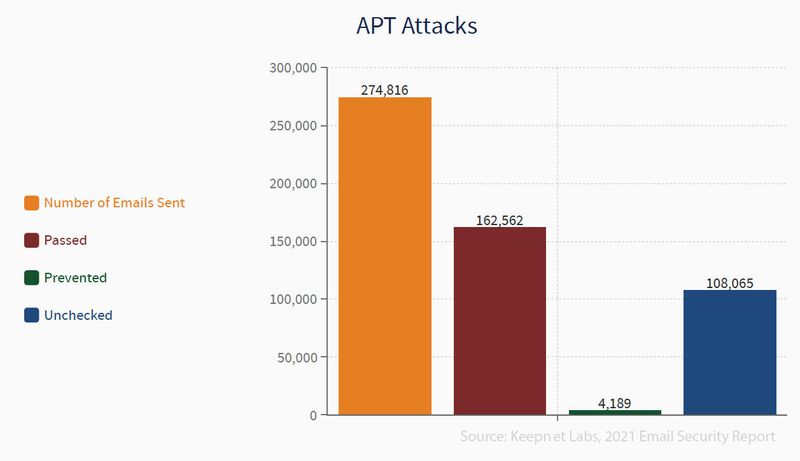

오늘날 이메일 보안에서 가장 위협적인 유형의 공격인 APT(Advanced Persistent Threats)는 해커가 시스템에 액세스하고 탐지되지 않는 고도로 표적화된 사이버 공격 유형입니다.

Keepnet은 APT 중심 취약점을 테스트하기 위해 보고서의 일부로 274,816개의 이메일을 보냈습니다. 전송된 이메일 중 162,562개가 대상 받은 편지함에 성공적으로 도달했지만 4,189개만 보안 도구에 의해 차단되었습니다. 또한 수신자 중 108,065명(약 40%)이 해당 이메일을 확인하지 않았습니다. 이는 ATP가 피싱 및 기타 유형의 공격보다 보안 기술을 우회하고 대상 받은 편지함에 도달하는 데 더 성공적임을 시사합니다.

보안 도구는 피싱 및 잘못된 구성 공격에 무력합니다.

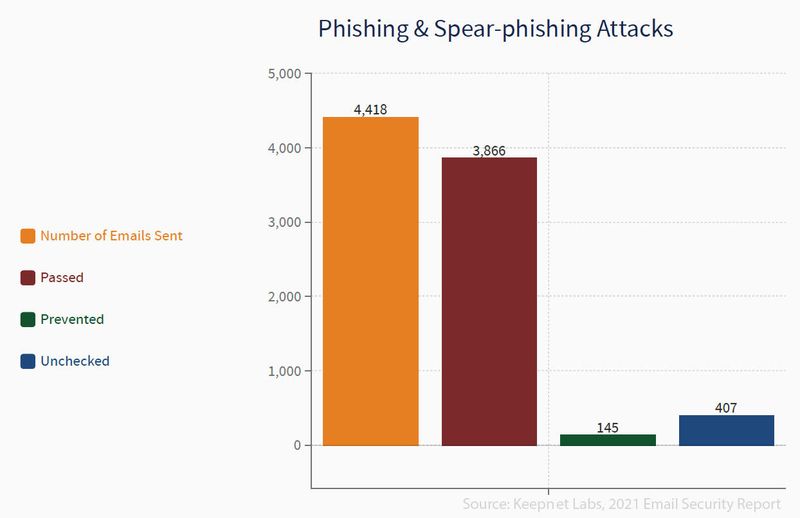

피싱은 난독화된 이메일을 무기로 사용하는 또 다른 사이버 공격으로 두드러집니다. 이러한 유형의 공격에서 목표는 이메일 수신자가 메시지에서 원하거나 필요로 하는 내용을 믿도록 속이고 링크를 클릭하거나 첨부 파일을 다운로드하도록 하는 것입니다.

피싱 이메일은 소수의 수신자만 응답할 것으로 예상하여 많은 수신자에게 전송되는 반면 스피어 피싱 이메일은 특정 개인, 조직 또는 비즈니스를 대상으로 합니다. Keepnet은 피싱 및 스피어 피싱 공격의 취약점을 탐지하기 위해 4,418개의 이메일을 보냈으며 이 중 3,866개의 이메일이 대상 받은 편지함으로 전달되었습니다. 이 이메일 중 145개만 수신자의 보안 도구에 의해 차단되었으며 407개는 수신자가 확인하지 않았습니다.

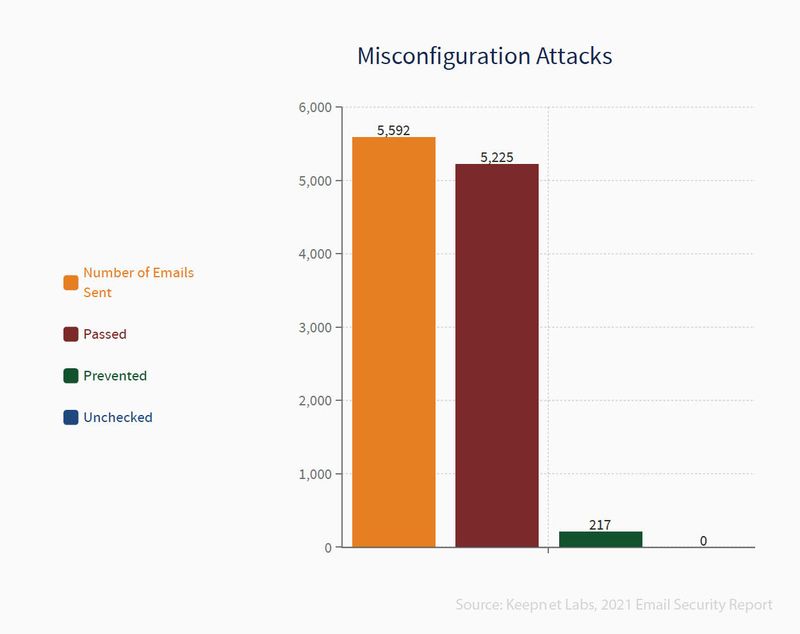

많은 보안 취약성을 유발하는 또 다른 유형의 공격은 보안 구성 오류 공격입니다. Keepnet은 결과 취약점을 테스트하기 위해 5,592개의 이메일을 보냈고 그 중 5,225개가 대상 받은 편지함에 도달했습니다. 그리고 수신자의 보안 도구에 의해 차단된 이메일은 217개에 불과했습니다.

원격 근무로의 전환에 따라 랜섬웨어 공격 증가

랜섬웨어 공격에는 대상 시스템이나 파일을 암호화하는 일종의 악성코드가 포함되며, 사이버 범죄자는 시스템 또는 파일을 복구하기 위해 피해자에게 비용을 요구합니다. 2020 회계연도 1분기에는 전염병으로 인한 원격 근무로의 전환과 함께 랜섬웨어 공격도 크게 증가했습니다. 이러한 증가의 주요 원인은 가정의 사이버 보안 조치가 충분하지 않았기 때문입니다. Keepnet은 랜섬웨어 취약점 테스트를 위해 106,169개의 이메일을 보냈으며 이 중 52,527개의 이메일이 목표에 도달했으며 3,118개는 보안 소프트웨어에 의해 차단되었으며 50,527개는 수신자가 확인하지 않았습니다.

여기에서 Keepnet 2021 이메일 보안 취약점 보고서 전문을 읽을 수 있습니다.