놀랍게도 CYFIRMA의 사이버 보안 연구원이 악성 Android 앱을 발견했습니다. ‘세이프채팅’ 해커가 침입하여 훔치는 데 사용되었습니다. 민감한 데이터 Signal 및 WhatsApp과 같은 인기 있는 커뮤니케이션 플랫폼 사용자로부터 연관이 있는 것으로 의심 인도 APT 해킹그룹 ‘바하무트’, 이 스파이웨어는 개인에게 심각한 위협을 가합니다. 남아시아.

이 기사에서 우리는 방법 운영 이 정교한 사이버 스파이 캠페인의 제기된 위험 순진한 사용자에게.

공격의 세부 사항

‘안전채팅’ 앱은 트로이 목마, 안전한 채팅 플랫폼을 가장하여 사용자를 초대합니다. 교활한 사회 공학 기술을 통해 피해자는 보다 안전한 통신 수단으로 전환하고 있다고 믿게 됩니다. 이 앱은 기만적인 인터페이스로 설계되어 합법적인 채팅 응용 프로그램의 모양, 겉으로 보기에 진정한 등록 프로세스를 통해 사용자를 안내하여 잘못된 신뢰감을 심어줍니다.

심층 권한 획득

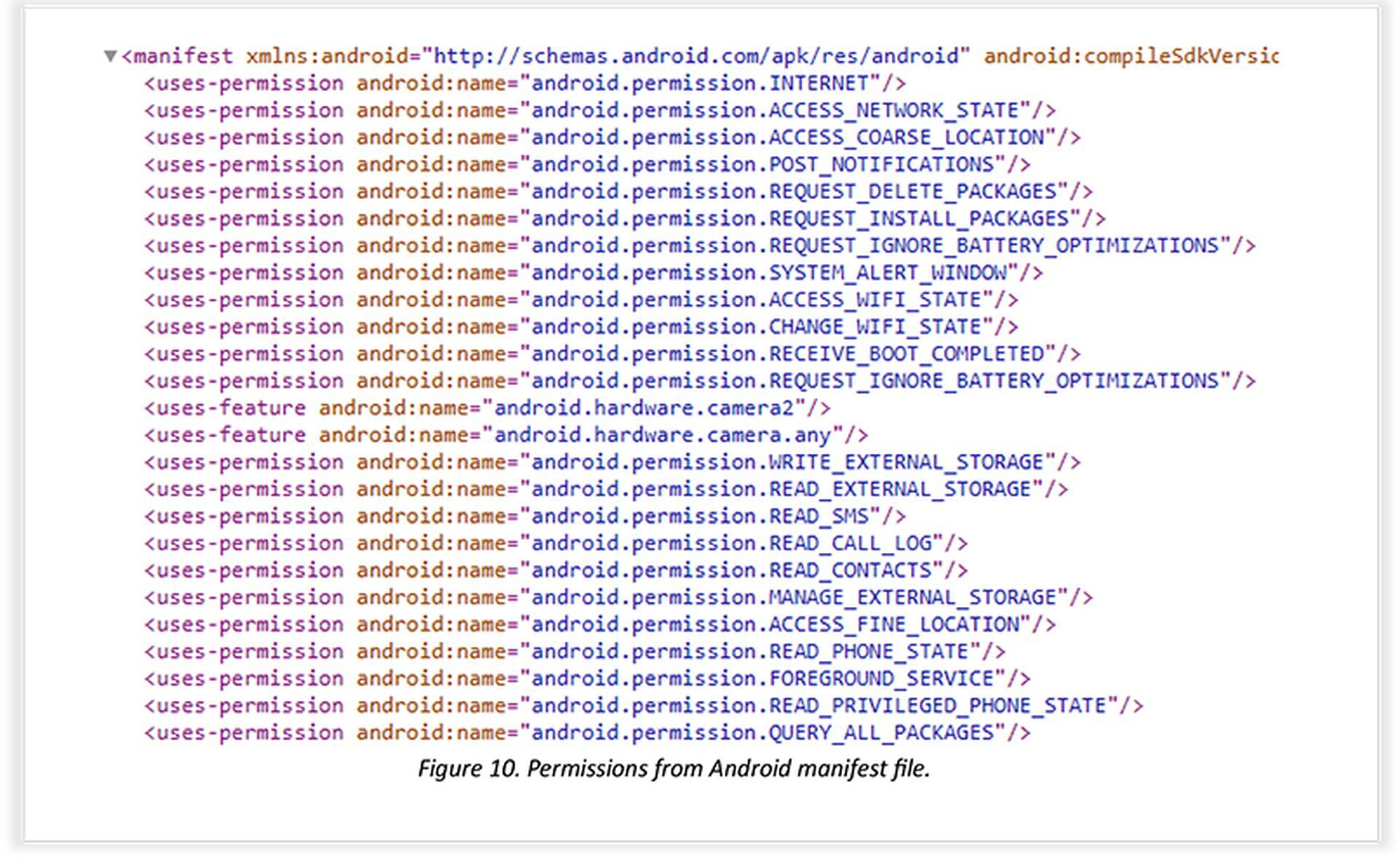

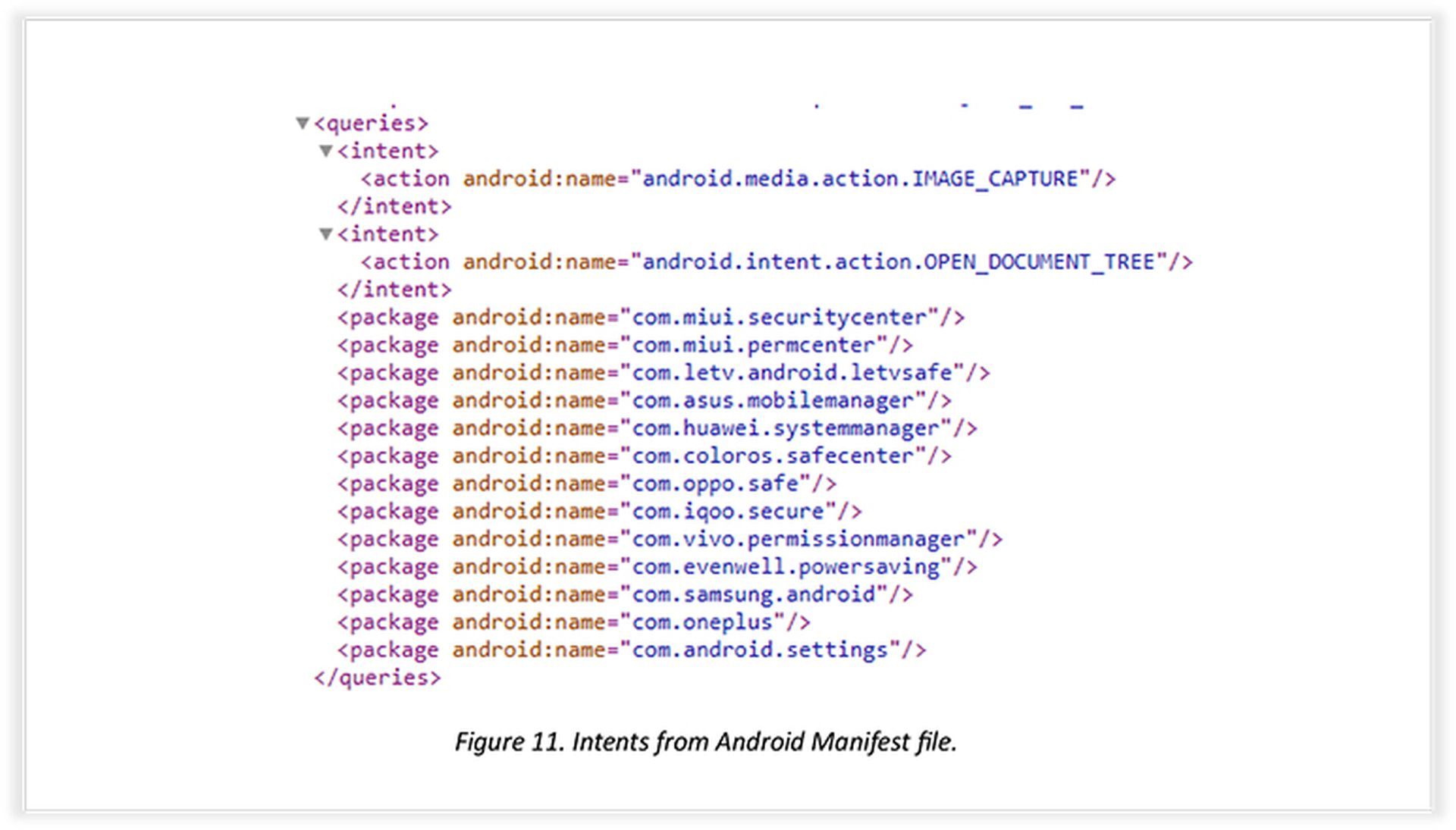

공격의 중요한 단계는 활용 권한을 얻는 것입니다. 접근성 서비스 피해자의 기기에서 일단 획득하면 이러한 권한은 다음에 악용됩니다. 스파이웨어에 민감한 데이터에 대한 확장된 액세스 권한을 자동으로 부여합니다. 포함하는 연락처 목록, SMS 메시지, 통화 기록, 외부 장치 저장소, 그리고 정확한 GPS 위치 정보.

의도를 더 위장하기 위해 악성 앱은 다음과 상호 작용합니다. 다른 통신 응용 프로그램 장치에 이미 설치되어 있습니다. 특정 의도와 권한을 사용하여 ‘안전한 채팅’은 다음과 같은 플랫폼의 데이터에 액세스할 수 있습니다. 텔레그램, 시그널, 왓츠앱, 바이버, 그리고 페이스북 메신저. 이 전략적 통합을 통해 스파이웨어는 감지되지 않은 상태로 유지 순진한 사용자로부터 조용히 정보를 훔치는 동안.

데이터 유출 및 회피 기술

전용 데이터 유출 모듈 감염된 장치에서 훔친 정보를 공격자의 명령 그리고 포트 2053을 통한 제어(C2) 서버. 도난당한 데이터는 다음을 포함한 정교한 알고리즘을 사용하여 암호화됩니다. RSA, ECB, 그리고 OAEP패딩, 해커에게 추가 보안 계층을 제공합니다. 또한 공격자는 다음을 사용합니다. “레센크립트” 가로채기 시도를 우회하는 인증서, 매우 도전적인 보안 시스템이 유출 프로세스를 감지하고 중단하도록 합니다.

바하무트: 국가가 후원하는 해킹 그룹?

CYFIRMA의 연구원들은 축적했다고 주장합니다. ‘바하무트’ 그룹을 인도의 특정 주 정부와 관련된 활동과 연결시키는 설득력 있는 증거. 특히, 그룹은 다음과 현저한 유사성을 공유합니다. ‘APT 금지'(APT-C-35) 위협 그룹, 또한 국가 후원. 공유 인증 기관, 데이터 도용 방법론, 그리고 타겟팅 범위 모두 잠재적인 협업 또는 두 그룹 간의 겹침을 가리킵니다.

지난달에는 중국 해커가 마이크로소프트 클라우드 버그를 이용해 미국 정부에 침입한 국제적 사이버 공격도 국가 지원 공격으로 인식됐다.

의 출현 ‘안전한 채팅’ 데이터 도용 도구로 밑줄 점점 더 정교해지는 사이버 스파이 활동 캠페인. 해커가 계속해서 사회 공학 전술과 고급 회피 기술을 악용함에 따라 사용자는 다음을 반드시 수행해야 합니다. 주의를 기울이다 신뢰할 수 있는 출처의 앱만 설치하십시오. 경계 및 채택 강력한 사이버 보안 조치 개인 데이터를 보호하고 그러한 교활한 공격의 희생양이 되는 것을 방지하는 데 필수적입니다. 대중 인식, 보안 연구원 간의 협업, 그리고 기술 회사의 신속한 조치 사이버 위협과의 지속적인 전투에서 중요한 역할을 합니다.

추천 이미지 크레딧: 조안 가멜/언스플래쉬

Source: 해커가 가짜 Android 채팅 앱 ‘안전 채팅’을 사용하여 Signal 및 WhatsApp 데이터를 훔칩니다.