한 사이버 보안 회사는 인기 있는 Android 화면 녹화 소프트웨어가 Google 앱 스토어에서 수만 건의 다운로드를 축적한 후 사용자의 전화에서 마이크 녹음 및 기타 데이터를 캡처하는 것을 포함하여 사용자를 감시하기 시작했다고 주장합니다.

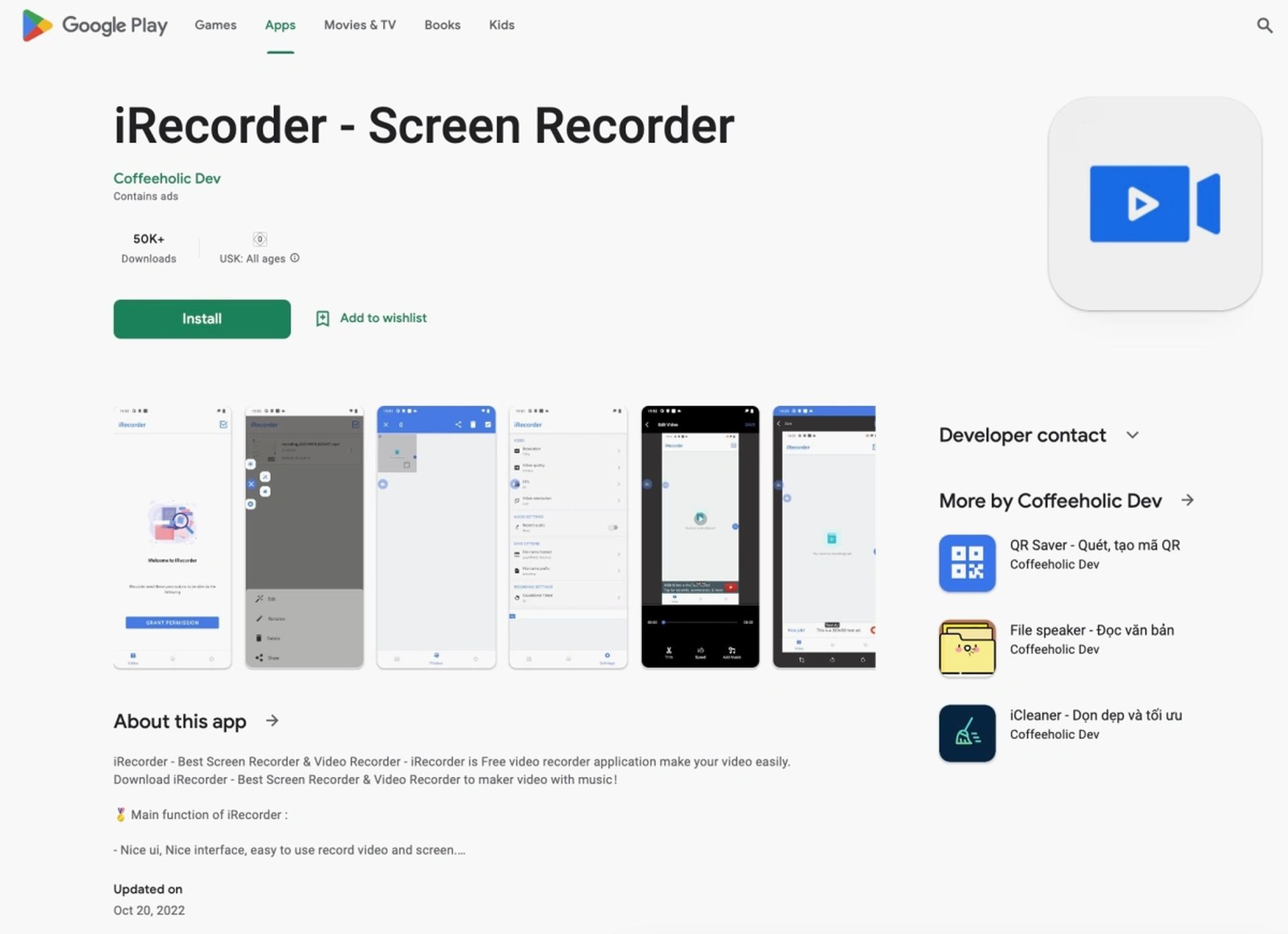

ESET의 조사에 따르면 악성 코드는 Google Play에서 처음 사용할 수 있게 된 지 1년이 지난 후 출시된 Android 앱 “iRecorder – Screen Recorder”의 앱 업데이트의 일부로 포함된 것으로 나타났습니다. ESET에 따르면 이 코드는 앱이 사용자의 전화기에서 문서, 웹 페이지 및 미디어 파일을 빼낼 수 있을 뿐만 아니라 15분마다 장치의 마이크에서 1분간의 배경 소음을 은밀하게 업로드할 수 있도록 했습니다.

Google Play 앱 노출: 감시의 위험에 처한 수백만 명

한 사이버 보안 회사는 인기 있는 Android 화면 녹화 소프트웨어가 Google 앱 스토어에서 수만 건의 다운로드를 축적한 후 사용자의 전화에서 마이크 녹음 및 기타 데이터를 캡처하는 것을 포함하여 사용자를 감시하기 시작했다고 주장합니다.

ESET의 조사에 따르면 악성 코드는 Google Play에서 처음 사용할 수 있게 된 지 1년이 지난 후 출시된 Android 앱 “iRecorder – Screen Recorder”의 앱 업데이트의 일부로 포함된 것으로 나타났습니다. ESET에 따르면 이 코드는 앱이 사용자의 전화기에서 문서, 웹 페이지 및 미디어 파일을 빼낼 수 있을 뿐만 아니라 15분마다 장치의 마이크에서 1분간의 배경 소음을 은밀하게 업로드할 수 있도록 했습니다.

이 바이러스는 ESET 보안 연구원인 Lukas Stefanko가 발견했으며 블로그 게시물에서 iRecorder 소프트웨어가 2021년 9월에 처음 출시되었을 때 위험한 구성 요소가 없다고 말했습니다.

현재 사용자(및 Google Play에서 바로 앱을 다운로드할 신규 사용자)가 악성 AhRat 코드에 노출되면 앱은 사용자의 마이크를 은밀하게 모니터링하고 사용자의 전화 데이터를 맬웨어 제작자가 실행하는 서버로 전송하기 시작했습니다.

스테판코는 오디오 녹음이 “이미 정의된 앱 권한 모델에 적합하다”고 말했습니다. 이 프로그램은 장치에서 화면 녹음을 녹음하기 위해 특별히 만들어졌으며 마이크에 대한 액세스를 요청합니다.

누가, 왜 유해한 코드를 삽입했는지, 개발자가 삽입했는지 다른 사람이 삽입했는지는 확실하지 않습니다. 앱이 제거되기 전에 개발자의 이메일 주소가 목록에 포함되었습니다.

Google은 Google Play에서 140만 개가 넘는 개인정보 침해 애플리케이션을 차단했습니다.

Stefanko에 따르면 악성 코드는 해커가 때때로 정부 또는 상업적 목적으로 선택한 대상에 대한 데이터를 수집하려고 시도하는 더 큰 스파이 활동의 구성 요소일 수 있습니다. 그에 따르면 “개발자가 합법적인 앱을 업로드하고 거의 1년을 기다린 다음 악성 코드로 업데이트하는 것은 드문 일”입니다.

수준 이하의 애플리케이션이 앱 스토어에 진출하는 것은 드문 일이 아니며 AhMyth가 Google Play에 진입하는 것도 새로운 일이 아닙니다. Google과 Apple 모두 사용자가 다운로드하도록 허용하기 전에 응용 프로그램에 맬웨어가 있는지 확인하고 잠재적으로 소비자를 위험에 빠뜨릴 때 프로그램을 제거하기 위해 적극적인 조치를 취하는 경우가 있습니다. Google은 작년에 Google Play에 표시되는 140만 개 이상의 개인정보 침해 애플리케이션을 차단했다고 주장했습니다.

사이버 보안에 관심이 있습니까? 그런 다음 컴플라이언스에서 사이버 보안의 역할 문서를 확인해야 합니다.

Source: 이 앱을 사용한 경우 염탐을 당했을 수 있습니다.